Οι χάκερ εκμεταλλεύονται ενεργά μια ευπάθεια που επιδιορθώθηκε πρόσφατα στην προσθήκη WordPress Advanced Custom Fields περίπου 24 ώρες μετά τη δημοσιοποίηση ενός proof-of-concept (PoC) εκμετάλλευσης.

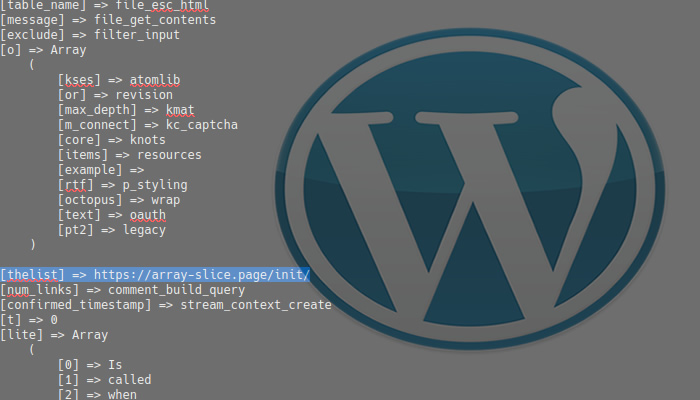

Η εν λόγω ευπάθεια είναι το CVE-2023-30777, ένα ελάττωμα υψηλής σοβαρότητας ανακλώμενης δέσμης ενεργειών μεταξύ ιστότοπων (XSS) που επιτρέπει στους μη επιβεβαιωμένους εισβολείς να κλέβουν ευαίσθητες πληροφορίες και να κλιμακώνουν τα προνόμιά τους σε ιστότοπους WordPress που επηρεάζονται.

Το ελάττωμα ανακαλύφθηκε από την εταιρεία ασφαλείας ιστοτόπων Patchstack στις 2 Μαΐου 2023 και αποκαλύφθηκε μαζί με ένα proof-of-concept exploit στις 5 Μαΐου, μια ημέρα αφότου ο προμηθευτής των προσθηκών κυκλοφόρησε μια ενημέρωση ασφαλείας με την έκδοση 6.1.6.

Όπως ανέφερε χθες η Akamai Security Intelligence Group (SIG), από τις 6 Μαΐου 2023, παρατήρησαν σημαντική δραστηριότητα σάρωσης και εκμετάλλευσης χρησιμοποιώντας το δείγμα κώδικα που παρέχεται στην εγγραφή του Patchstack.

“Το Akamai SIG ανέλυσε δεδομένα επιθέσεων XSS και εντόπισε επιθέσεις που ξεκινούσαν εντός 24 ωρών από τη δημοσιοποίηση του exploit PoC.”διαβάζει η έκθεση.

Λαμβάνοντας υπόψη ότι πάνω από 1,4 εκατομμύρια ιστότοποι που χρησιμοποιούν την επηρεασμένη προσθήκη WordPress δεν έχουν αναβαθμιστεί στην πιο πρόσφατη έκδοση,με βάση τα στατιστικά του wordpress.org, οι επιτιθέμενοι έχουν αρκετά μεγάλη επιφάνεια επίθεσης για εξερεύνηση.

Το ελάττωμα XSS απαιτεί τη συμμετοχή ενός συνδεδεμένου χρήστη που έχει πρόσβαση στην προσθήκη για να εκτελέσει κακόβουλο κώδικα στο πρόγραμμα περιήγησής του που θα δώσει στους εισβολείς πρόσβαση υψηλού προνομίου στον ιστότοπο.

Οι κακόβουλες σαρώσεις δείχνουν ότι αυτός ο παράγοντας μετριασμού δεν αποθαρρύνει τους παράγοντες της απειλής που πιστεύουν ότι μπορούν να το ξεπεράσουν μέσω βασικών τεχνασμάτων και κοινωνικής μηχανικής.

Επίσης, το exploit λειτουργεί σε προεπιλεγμένες διαμορφώσεις των επηρεαζόμενων εκδόσεων πρόσθετων, γεγονός που αυξάνει τις πιθανότητες επιτυχίας για τους φορείς απειλών χωρίς να απαιτείται επιπλέον προσπάθεια.

Οι διαχειριστές ιστότοπων WordPress που χρησιμοποιούν τις ευάλωτες προσθήκες καλούνται να εφαρμόσουν αμέσως τη διαθέσιμη ενημέρωση κώδικα για να προστατεύσουν από τη συνεχιζόμενη δραστηριότητα σάρωσης και εκμετάλλευσης.