Ένα νέο κακόβουλο λογισμικό γνωστό ως «LOBSHOT» που διανέμεται με χρήση διαφημίσεων Google επιτρέπει στους παράγοντες απειλών να αναλαμβάνουν κρυφά μολυσμένες συσκευές Windows χρησιμοποιώντας hVNC.

Νωρίτερα αυτό το έτος, πολλοί ερευνητές στον τομέα της κυβερνοασφάλειας ανέφεραν μια δραματική αύξηση φορεων απειλών που χρησιμοποιούν διαφημίσεις Google για τη διανομή κακόβουλου λογισμικού στα αποτελέσματα αναζήτησης.

Αυτές οι διαφημιστικές καμπάνιες μιμήθηκαν ιστότοπους για 7-ZIP, VLC, OBS, Notepad++, CCleaner, TradingView, Rufus και πολλές άλλες εφαρμογές.

Ωστόσο, αυτοί οι ιστότοποι ώθησαν το κακόβουλο λογισμικό αντί να διανέμουν νόμιμες εφαρμογές, συμπεριλαμβανομένων των Gozi, RedLine, Vidar, Cobalt Strike, SectoRAT και τωνRoyal Ransomware.

Το LOBSHOT διανέμεται από τις διαφημίσεις Google

Σε μια νέα έκθεση της Elastic Security Labs, οι ερευνητές αποκάλυψαν ότι ένας νέος trojan απομακρυσμένης πρόσβασης με το όνομα LOBSHOT διανέμεται μέσω του Google Ads.

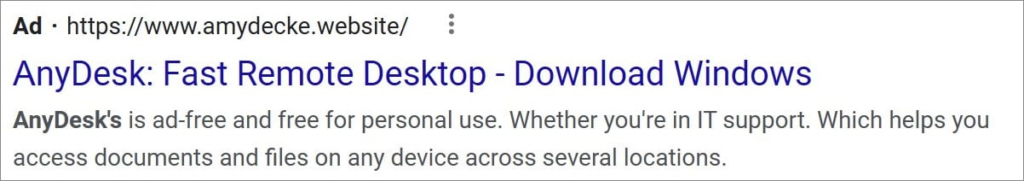

Αυτές οι διαφημίσεις προώθησαν το νόμιμο λογισμικό απομακρυσμένης διαχείρισης AnyDesk, αλλά οδήγησαν σε έναν ψεύτικο ιστότοπο AnyDesk στον ιστότοπο amydeecke[.].

Αυτός ο ιστότοπος ώθησε ένα κακόβουλο αρχείο MSI που εκτελούσε μια εντολή PowerShell για λήψη ενός DLL από το download-cdn[.]com, έναν τομέα ιστορικά σχετίζεται με τη συμμορία ransomware TA505/Clop.

Ωστόσο, ερευνητής απειλών Proofpoint Tommy Madjar είχε πει ότι αυτός ο τομέας είχε αλλάξει ιδιοκτησία στο παρελθόν, επομένως δεν είναι σαφές εάν το TA505 εξακολουθεί να τον χρησιμοποιεί.

Το ληφθέν αρχείο DLL είναι το κακόβουλο λογισμικό LOBSHOT και θα αποθηκευτεί στο φάκελο C:\ProgramData και στη συνέχεια θα εκτελεστεί από το RunDLL32.exe.

“Έχουμε παρατηρήσει πάνω από 500 μοναδικά δείγματα LOBSHOT από τον περασμένο Ιούλιο. Τα δείγματα που παρατηρήσαμε έχουν μεταγλωττιστεί ως DLL 32-bit ή εκτελέσιμα 32-bit που συνήθως κυμαίνονται γύρω από93 KB προς124 KB», εξηγεί ηΈκθεση Elastic Security Labs.

Μόλις εκτελεστεί, το κακόβουλο λογισμικό θα ελέγξει εάν εκτελείται το Microsoft Defender και, εάν εντοπιστεί, θα τερματίσει την εκτέλεση για να αποτρέψει τον εντοπισμό.

Ωστόσο, εάν το Defender δεν εντοπιστεί, το κακόβουλο λογισμικό θα διαμορφώσει τις καταχωρίσεις μητρώου ώστε να ξεκινούν αυτόματα κατά τη σύνδεση στα Windows και στη συνέχεια να μεταδώσει πληροφορίες συστήματος από τη μολυσμένη συσκευή, συμπεριλαμβανομένων των διεργασιών που εκτελούνται.

Το κακόβουλο λογισμικό θα ελέγξει επίσης για 32 επεκτάσεις πορτοφολιού κρυπτονομισμάτων Chrome, εννέα επεκτάσεις πορτοφολιού Edge και 11 επεκτάσεις πορτοφολιού Firefox.

Μετά την απαρίθμηση των επεκτάσεων, το κακόβουλο λογισμικό θα εκτελέσει ένα αρχείο στο C:\ProgramData. Ωστόσο, καθώς αυτό το αρχείο δεν υπήρχε στην ανάλυσή τους, το Elastic δεν είναι σίγουρο αν χρησιμοποιείται για την κλοπή των δεδομένων επέκτασης ή για κάποιον άλλο σκοπό.

Ενώ η κλοπή επεκτάσεων κρυπτονομισμάτων είναι συνηθισμένη, η Elastic διαπίστωσε επίσης ότι το κακόβουλο λογισμικό περιελάμβανε μια μονάδα hVNC, επιτρέποντας στους παράγοντες της απειλής να έχουν αθόρυβα πρόσβαση σε μια μολυσμένη συσκευή εξ αποστάσεως.